Newsjacking phishing napadi - Kako aktuelne teme postaju okosnica phishing napada sajber kriminalaca

Izvor: Promo

Sreda, 28.09.2022.

Sreda, 28.09.2022.

14:05

14:05

Sreda, 28.09.2022.

Sreda, 28.09.2022.

14:05

14:05

(Foto: Leszek Glasner/shutterstock.com)

- Jedna od karatkeristika ovih napada je i što su uspeli da privuku pažnju medija i javnosti. To je s jedne strane dobro, jer se tako podiže svest o potrebi za adekvatnim rešenjima za zaštitu informacionih sistema, ali je ujedno to i signal drugim napadačima da aktuelnu temu mogu dalje da koriste - izjavio je Srđan Radosavljević, Cybersecurity Solution Architect kompanije Kaspersky na danas održanoj eSecurity konferenciji u Beogradu. Analitičari kompanije Kaspersky redovno registruju porast broja malicioznih poruka, koje imaju za cilj da ostvare neovlašćeni pristup osetljivim dokumentima, nakon što neki drugi događaj od lokalnog ili regionalnog značaja okupira pažnju javnosti.

- Ovakav vid napada, kada se napadači dobro sastavljenom email porukom referiraju na neki lokalni događaj i pokušavaju da kompromituju veliki broj korisnika različitih usluga globalno je već dobro poznat, ali nije bio toliko čest u našem regionu, pa je zato i izazvao dosta zabune kod domaće IT zajednice - dodao je Radosavljević.

U borbi protiv ovog tipa napada, od neprocenjivog značaja je edukacija zaposlenih kako bi pravovremeno prepoznali pretnje. Na nivou SOC / IT tima, osnovni alat u uspešnoj borbi su Threat Intelligence izveštaji. Kaspersky Threat Intelligence Portal pruža podatke i uvide prikupljene tokom perioda dužeg od 20 godina, koji pomažu SOC/IT timovima prilikom identifikacije napada, ali i prilikom planiranja adektvanih koraka u zaštiti, a potom i prevenciji sličnih napada u budućnosti. Dodatna vrednost Kaspersky Threat Intelligence servisa ogleda se i u mogućnosti detaljne analize spear phishing napada gde se zahvaljujući velikoj bazi operativnih podataka (darknet, deepweb, surface web, ositn, great team, soc team, ir team) na brz način dolazi do informacija poput:

- odakle je poslat email

- šta se nalazi u samoj email poruci (cloud sandboxing)

- koliko je puta registrovan ovaj napad na nekoj teritoriji (number of uniq hits)

- analiza malware-a (Cloud Sandboxing)

- atribucija malware-a (Kaspersky Threat Attribituon Engine)

Lokalni primer: kako je napad na RGZ iskorišten od strane sajberkriminalaca

Jedan od ilustrativnih primera je i napad na Republički geodetski zavod, koji se dogodio u junu, kada su napadači pokrenuli ransomware koji je doveo do zaključavanja određenog broja sistema ove ustanove. Ova vest je veoma brzo pronašla put do medija, a potom su usledili dodatni phishing napadi na teritoriji Srbije. U tom periodu, Kaspersky Threat Intelligence Portal je upravo u Srbiji registrovao najveći broj slučajeva ovog tipa napada:

(Foto: Kaspersky)

Napadači su pokušali da u kratkom roku iskoriste medijsku "gužvu" i na veliki broj različitih sistema upute poruku koja je bila maskirana (phising) na takav način da su primaoci poruke zaista mogli da pomisle da je izvor Republički geodetski zavod.

(Foto: Kaspersky)

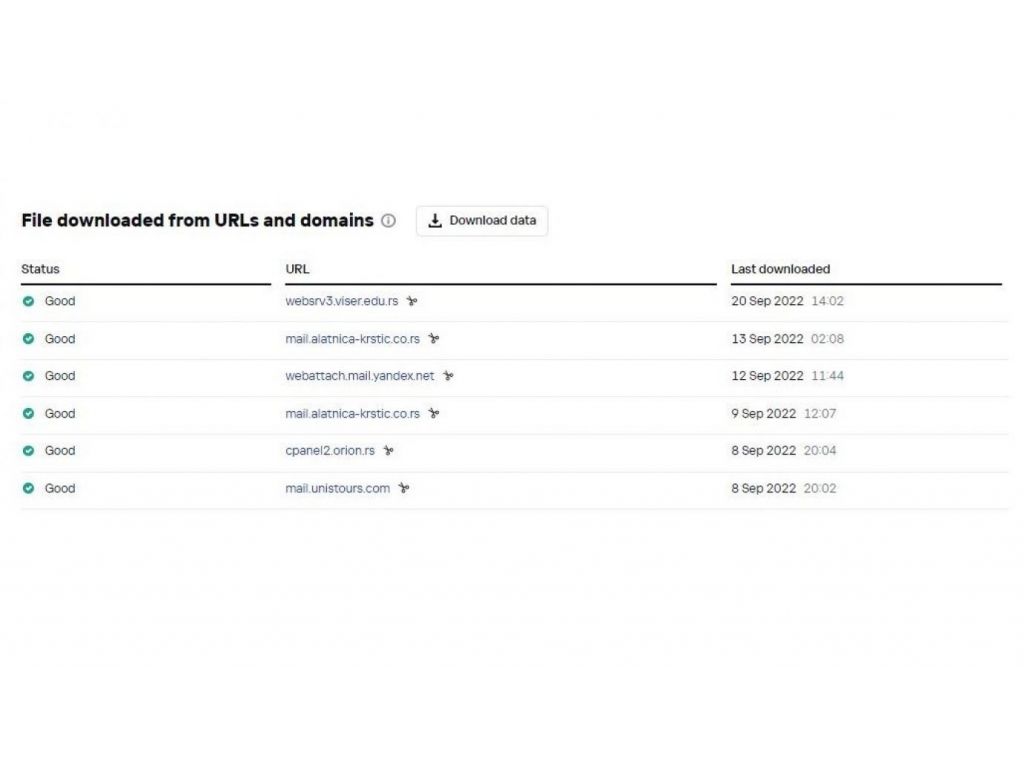

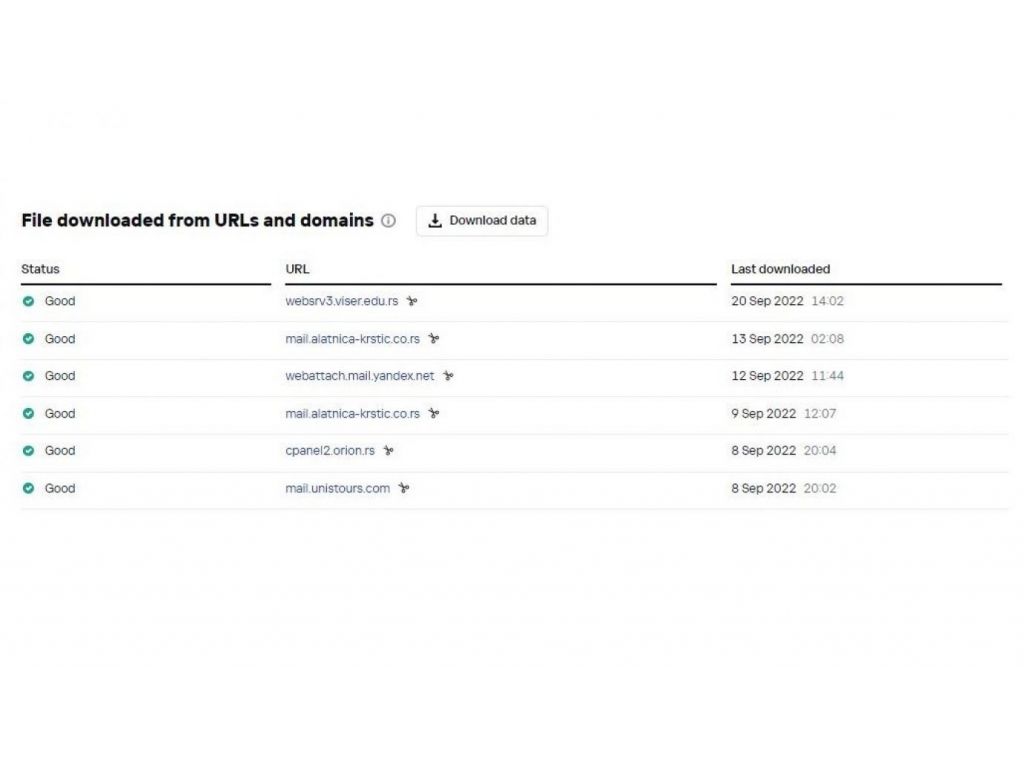

- Preko 1000 različitih host-ova je kontaktirano u kratkom vremenskom periodu sa navedenom porukom, koja je sadržavala maliciozni kod. Analizom poruke uz pomoć Kaspersky Threat Intelligence portala dolazi se brzo do zaključka da je poruka poslata sa adresa koje nisu u vezi sa RGZ - pojasnio je Srđan Radosavljević, Cybersecurity Solution Architect kompanije Kaspersky, u toku svog izlaganja na eSecurity konferenciji.

Spisak adresa sa kojih je stizao malware, a koje ni na koji način nisu u vezi sa RGZ (Foto: Kaspersky)

Napad je uspešno detektovan i označen.

(Foto: Kaspersky)

- Pomoću ovakvih podatka, moguće je doneti zaključke bazirane na činjenicama, što je od velikog značaja kako prilikom komunikacije sa javnošću, tako i sa bezbednosnim strukturama države (incident reporting) - zaključio je Radosavljević.

Firme:

Kaspersky

Kaspersky

Tagovi:

Kaspersky

RGZ

Srđan Radosavljević

newsjacking

kačenje na aktuelnosti

sajber napadi

eSecurity konferencija

maliciozne poruke

neovlašćen pristup

Kaspersky Threat Intelligence Portal

ransomware

maliciozni kod

sajber kriminalci

Komentari

Vaš komentar

Rubrike za dalje čitanje

Potpuna informacija je dostupna samo komercijalnim korisnicima-pretplatnicima i neophodno je da se ulogujete.

Pratite na našem portalu vesti, tendere, grantove, pravnu regulativu i izveštaje.

Registracija na eKapiji vam omogućava pristup potpunim informacijama i dnevnom biltenu

Naš dnevni ekonomski bilten će stizati na vašu mejl adresu krajem svakog radnog dana. Bilteni su personalizovani prema interesovanjima svakog korisnika zasebno,

uz konsultacije sa našim ekspertima.

Serbia Edition

Serbia Edition Serbische Ausgabe

Serbische Ausgabe Izdanje BiH

Izdanje BiH Izdanje Crna Gora

Izdanje Crna Gora

Vesti

Vesti